访问控制技术原理与应用

[ 发表时间:2020-12-21 19:26:16 信息来源:九剑网络 ]

来源:https://www.colabug.com/2020/0918/7704737/

访问控制目标

1.防止非法用户进入系统;

2.阻止合法用户对系统资源的非法使用,即禁止合法用户的越权访问

访问控制模型

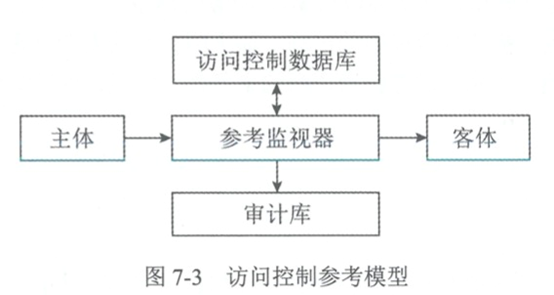

访问控制参考模型

组成要素有:主体、参考监视器、客体、访问控制数据库、审计库

访问控制类型

自主访问控制

客体的所有者按照自己的安全策略授予系统中的其他用户对其的访问权。

1.基于行的自主访问控制

在每个主体上附加一个该主体可访问的客体的明细表,分成三种形式:

o能力表:访问客体的钥匙,决定用户访问模式(r、w、x)。

o前缀表:包括保护客体名和主体对它的访问权限。检查前缀表判定访问权。

o口令:每个客体都有一个口令,访问前,必须向系统提供该客体的口令。

2.基于列的自主访问控制

在每个客体上附加一个可访问它的主体的明细表。两种形式:

o保护位:对所有主体、主体组及客体拥有者指明一个访问模式集合,以比特位来表示访问权限。

o访问控制表:在每个客体附加一个主体明细表,表示访问控制矩阵。每一项包括主体的身份和主体对该客体的访问权限。

好处:用户根据其安全需求,自行设置访问控制权限,访问机制简单、灵活

缺点:依赖于用户的安全意识和技能,不能满足高安全等级的安全要求

强制访问控制

根据主体和客体的安全属性,以强制方式控制主体对客体的访问。

基于角色的访问控制

RBRC:根据完成某些职责任务所需要点访问权限来进行授权和管理,由用户(U)、角色(R)、会话(S)和权限(P)四个基本要素组成。

基于属性点访问控制

ABAC:根据主体的属性、客体的属性、环境的条件以及访问策略对主体的请求操作进行授权许可或拒绝

访问控制策略设计与实现

访问控制策略

规定访问资源的权限,防止资源损失,泄漏或非法使用。

设计要求:网络应用安全需求(内外部访问)、相关信息(端口)、传播和授权(分级分类)、一致性、法规和合同义务、访问权限的更新维护

说明规则时:以“未经明确允许的都是禁止的”为前提、信息标记的变化、用户许可的变化、颁布之前的批准与许可

组成:所要控制的对象、访问控制规则、用户权限或其他访问安全要求

访问控制规则

•基于用户身份的访问控制规则

•基于角色的访问控制规则

•基于地址的访问控制规则

•基于时间的访问控制规则

•基于异常事件的访问控制规则

•基于服务数量的访问控制规则

访问控制过程与安全管理

访问控制过程

1.明确访问控制管理的资产

2.分析管理资产的安全需求

3.制定访问控制策略,确定访问控制规则以及用户权限分配

4.实现访问控制策略,建立用户访问身份认证系统,根据用户类型授权访问资产

5.运行和维护访问控制系统,及时调整访问策略

最小特权管理

系统中每一个主体只能拥有完成任务所必要的权限集

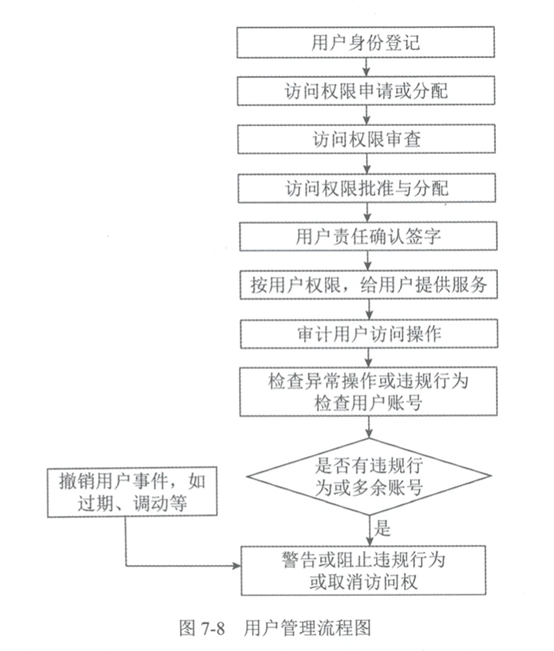

用户访问管理

口令安全管理

访问控制主要产品与技术指标

访问控制组要产品

1.4A系统:认证(Authentication)、授权(Authorization)、账号(Account)、审计(Audit)

2.安全网关:防火墙、统一威胁管理(UTM)

3.系统安全增强

访问控制主要技术指标

•产品支持访问控制策略规则类型

•产品支持访问控制规则最大数量

•产品访问控制规则检查速度

•产品滋生安全和质量保障级别